INDICE

SIM swap e smishing rappresentano le principali minacce per i sistemi di autenticazione via SMS.

Essi costituiscono attacchi malevoli diretti propriamente all’utenza telefonica della vittima. Tale numero di telefono è quello su cui quest’ultima riceve via SMS i propri codici di accesso.

L’online banking e molti siti internet (tra cui social networks, eCommerce, ecc.) utilizzano tale sistema di autenticazione (detto anche “a due fattori” o “forte”) per consentire all’utente di accedere alla propria area riservata, inviando una password temporanea (OTP) che varia di volta in volta. Intercettando i codici di accesso inviati via SMS alla vittima o spingendo quest’ultima a comunicarli personalmente, l’hacker può violare l’account senza difficoltà.

Cosa si intende per sistema di autenticazione “forte”?

L’autenticazione a più fattori, nota anche come strong authentication, è un sistema di accesso molto utilizzato nella prassi perché ritenuto più sicuro rispetto ad una semplice password alfanumerica. Esso prevede l’impiego di almeno due “chiavi di accesso” in possesso dell’utente.

Di norma, il primo fattore di autenticazione è conosciuto e “ricordato” dal titolare (password, codice PIN). Al contrario il secondo e il terzo fattore hanno natura diversa e sono prodotti da un dispositivo o dalla persona stessa dell’utente. Queste “chiavi”, combinate tra loro, rappresentano i fattori di autenticazione necessari per accedere a un’area riservata o a determinati servizi web.

A seconda del numero di fattori utilizzati si può parlare di Two-Factor Authentication (se i fattori sono due) ovvero di MFA o Multi-Factor Authentication (se i fattori sono più di due).

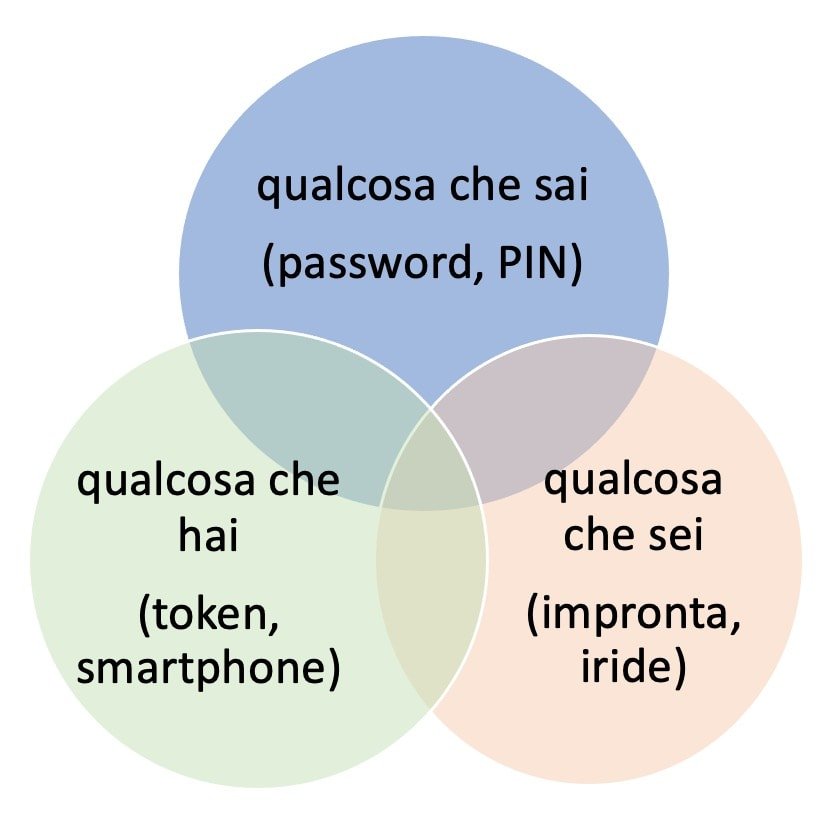

In sintesi, l’autenticazione multifattoriale risulta dalla combinazione di:

- “qualcosa che sai” (es. una password o un codice PIN già noto all’utente);

- “qualcosa che hai” (es. lo smartphone o un token di sicurezza)

- “qualcosa che sei” (es. l’impronta digitale, l’iride o altri dati biometrici).

MFA multi factor authentication

Molti sistemi di autenticazione corrispondono al modello 2FA, in cui il secondo fattore di riconoscimento è generato alternativamente:

- da un token di sicurezza, ossia da un piccolo dispositivo elettronico dotato di schermo sul quale appaiono le cifre del codice generato (cd. “hardware token”);

- dallo smartphone tramite app (cd. “software token” o “soft token”), o comunicato via SMS.

Tale codice è composto di regola da 6 cifre ed è sempre “usa e getta”, ha una validità temporale limitata (pari a 30 secondi) e può essere utilizzato una sola volta. Per questo motivo si parla anche di “One-Time Password” (OTP).

Ciò premesso, è facile intuire perché SIM swap e smishing rappresentino le principali minacce per i sistemi di autenticazione a due fattori.

La generazione di codici OTP tramite smartphone è la modalità di autenticazione più utilizzata perché consente all’utente di creare i propri codici di sicurezza ovunque si trovi, senza la necessità di avere sempre con sé un token fisico. Per questa ragione molti enti e società hanno preferito abbandonare i token hardware prediligendo l’invio di codici di accesso via SMS o tramite app.

Ma l’utilizzo di queste tecnologie apre a numerose problematiche in termini di sicurezza e affidabilità, causando un incremento della vulnerabilità del sistema di riconoscimento.

Infatti, a differenza di token hardware e dei soft token, l’autenticazione via SMS rende lo smartphone facile bersaglio di attacchi malevoli con il fine di violare questi sistemi. Tra questi i più diffusi sono gli attacchi SIM Swap e smishing.

La prima minaccia: il SIM swap

Il termine “SIM swap” o “SIM swapping” indica una tipologia di attacco diretto alla SIM card intestata ad un determinato soggetto. Il criminale mira a sostituire (“to swap”) la SIM fisica dell’intestatario con una in suo possesso per poter accedere all’utenza telefonica della vittima e ricevere i messaggi ad essa indirizzati.

Il SIM swap è una minaccia strettamente collegata al tema dell’autenticazione multifattoriale. Lo scopo che l’hacker intende conseguire attraverso un attacco SIM swap è, infatti, soprattutto quello di avere accesso agli SMS che contengono codici di accesso OTP. In questo modo il criminale potrà scoprire la seconda “chiave di accesso” ai servizi web e agli account riservati della vittima e servirsene per scopi illeciti.

Le tecniche attraverso cui i criminal hackers riescono ad ottenere l’accesso all’utenza della vittima sono diverse. Tuttavia, nelle ipotesi più comuni è sufficiente la cooperazione di un operatore dei mobile phone stores o l’emissione di una nuova scheda SIM, utilizzando le procedure previste per lo smarrimento o il furto della SIM. Soprattutto in questo secondo caso, la superficialità dei controlli per il rilascio di una nuova SIM card ha determinato spesso la buona riuscita degli attacchi di SIM swap.

A seguito dell’attivazione di una nuova scheda associata al numero di telefono dell’utente, la SIM card di quest’ultimo viene disattivata e il relativo traffico dirottato su quella dell’hacker. In questo modo il criminale potrà entrare in possesso del secondo fattore di autenticazione e accedere facilmente ai servizi web della vittima.

La finalità che spinge un malintenzionato a pianificare un attacco SIM swap è dunque quella di entrare in possesso dei fattori di autenticazione generati via SMS. Ciò allo scopo di poter accedere senza troppi sforzi agli account riservati della vittima e compiere operazioni illecite.

Il bersaglio di questi attacchi è solitamente noto all’attaccante, il quale potrebbe aver acquisito in altro modo i dati necessari al furto dell’utenza telefonica, ad esempio a seguito di un data breach, come quello che ha interessato a fine 2020 l’operatore ho-mobile.

La seconda minaccia: lo smishing

Come il SIM swap, anche lo smishing rappresenta una grave minaccia per i sistemi di autenticazione 2FA via SMS.

Esso si concretizza nell’invio di messaggi di testo malevoli finalizzati a estorcere informazioni o dati personali con lo scopo di rubare l’identità della vittima. Tali dati possono corrispondere alle credenziali di accesso all’online banking, al numero della carta di credito, al recapito telefonico, ecc.

I messaggi di testo ingannevoli sono formulati in maniera tale da creare nel danneggiato l’illusione che la domanda provenga da soggetti autorevoli. Inoltre, sembra che tali informazioni siano richieste per raggiungere scopi apparentemente leciti, come portare a termine un ordine o aumentare il livello di sicurezza dell’account personale.

Le campagne di smishing consistono, di regola, nell’inoltro a una pluralità di soggetti di un messaggio di testo “esca”. Tale messaggio invita i destinatari a cliccare il link in esso riportato entro un termine breve per poter conseguire dei vantaggi personali. I toni urgenti che sempre connotano i tentativi di smishing mirano a creare nella vittima una sensazione di urgenza. Questo porterà il destinatario del messaggio ad agire immediatamente, dimenticando di prestare la dovuta attenzione.

Il collegamento ipertestuale contenuto nel messaggio reindirizza il soggetto verso un sito web formalmente identico a quello del presunto mittente. La pagina di destinazione contiene un form in cui la vittima dovrà inserire le proprie credenziali e il codice OTP.

Una volta inserito il doppio fattore di autenticazione, il criminale potrà accedere all’area riservata dell’utente e compiere le operazioni più varie (fare un bonifico a sé stesso o a terzi, cambiare la password, ecc.)

Lo smishing presuppone, quindi, un comportamento proattivo da parte della vittima: è soltanto grazie all’inserimento del secondo fattore di autenticazione che l’hacker potrà agire indisturbato.

Attacco smishing: il caso Poste Italiane S.p.A.

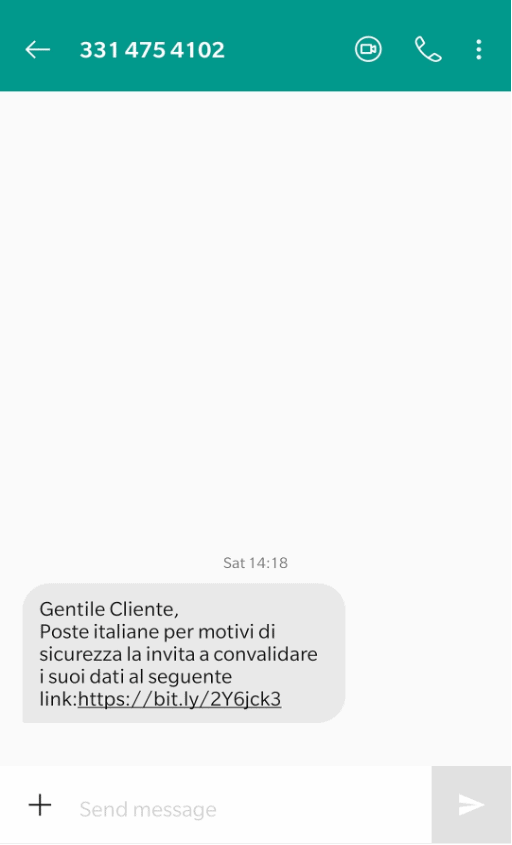

In questi giorni stiamo assistendo a un nuovo attacco di smishing rivolto ai clienti di Poste Italiane S.p.A.

Tramite l’invio di un messaggio di testo apparentemente lecito, l’utente è invitato a “convalidare i dati” cliccando l’URL ivi riportato. L’operazione è richiesta per apparenti “motivi di sicurezza”. Anche in questo caso l’SMS malevolo ha toni urgenti e perentori che servono a spingere il destinatario ad attivarsi subito.

SMS smishing Poste Italiane

Il collegamento ipertestuale, se aperto, rimanda ad un sito web pressoché identico a quello di Poste Italiane S.p.A. Nella pagina di destinazione è presente una sezione dove la vittima è invitata a inserire il proprio numero di telefono, quello della propria carta di credito e il codice OTP generato ad hoc sul proprio dispositivo.

Inseriti i dati richiesti, l’hacker violerà immediatamente l’account della vittima e preleverà le somme risultanti a saldo.

Niente panico! Basta proteggersi

Nonostante l’autenticazione a due fattori tramite SMS rappresenti la modalità di accreditamento più utilizzata nella pratica, essa non appare la più sicura. Smishing e SIM swap costituiscono solo alcuni dei rischi insiti nell’utilizzo di questi sistemi di riconoscimento.

Esistono, tuttavia, numerose alternative all’impiego di codici OTP comunicati via SMS per accedere ai servizi online. Talvolta è consentito il ricorso a una terza “chiave di accesso” o l’uso di password usa e getta preparate in anticipo. In alternativa, è possibile installare applicativi di autenticazione (cd. soft token) o utilizzare token hardware U2F.

Il fatto che molte società prevedano sistemi 2FA di autenticazione via SMS come unica soluzione possibile può tuttavia rendere tale scelta “obbligata”.

Fintantoché non saranno implementate soluzioni tecnologiche più confacenti alle esigenze di sicurezza degli utenti, spetta al singolo individuo limitare il rischio di tali minacce. È necessario che ciascun utente adotti comportamenti prudenti e presti attenzione ai segnali (come l’improvviso malfunzionamento della sim) che potrebbero rivelare un attacco in corso. Inoltre, come suggerito dall’esperienze contemporanea, è bene dubitare sempre del contenuto di SMS anomali che invitino i destinatari a comunicare informazioni personali.

Solo così potremo arginare il rischio di cadere vittime di attacchi di smishing o SIM swap.