INDICE

Ehi, una notifica! Qualcuno vi ha inviato una richiesta per entrare tra i vostri contatti. Il nickname dell’account, però, non vi dice nulla. Cliccate sul profilo, scorrete velocemente il feed: no, zero assoluto. Non parlate nemmeno la stessa lingua. Ma sì, dai, che importa? Siete su Instagram, è più che normale. Tanto non sarà mica cyberspionaggio, no? Oh, la vostra fermata! Il tram sta per aprire le porte, e vi resta giusto il tempo di un click. Vi infilate lo smartphone in tasca, con un follower in più.

In principio c’era la trincea: Internet e le nuove dimensioni dei conflitti

Ricordate la storia di Mata Hari? O quella di Lawrence D’Arabia? Agenti segreti in carne ed ossa, inviati ai confini del mondo per attività di spionaggio al servizio del proprio Paese. A volte vittoriosi, altre scoperti e giustiziati, queste figure appartenevano a un mondo in cui i confini della guerra erano disegnati da accampamenti, trincee e scontri armati.

Oggi, Internet ha dematerializzato buona parte di questi scenari: la tecnologia ha definito nuovi sistemi per acquisire e analizzare le informazioni, con costi e rischi ridotti rispetto ai sistemi di attacco tradizionali. Il fenomeno ha cominciato a propagarsi dal nuovo Millennio, per poi strutturarsi in modo esponenziale. Le finalità del cyberspionaggio possono essere le più disparate: esercitare influenze, carpire segreti industriali, colpire i settori nevralgici di uno Stato. O ancora, diffondere propaganda disinformativa. Le informazioni acquisite potrebbero avere impatti sull’economia, sulla sicurezza o persino sugli equilibri politici del Paese colpito. A riguardo, il Laboratorio Nazionale di Cybersecurity ricorda come gli utenti siano facili vittime di manipolazioni e intrusioni, con conseguenti effetti sui loro diritti fondamentali. In queste ipotesi, a diventare bersaglio dei cyberattacchi è la democrazia stessa.

In altri casi, invece, gli individui possono rappresentare la porta d’accesso per colpire aziende o infrastrutture strategiche: nell’Internet del Tutto, la connessione tra persone e dispositivi scava dimensioni inedite – e con l’espandersi dei nodi, si assiste ad una moltiplicazione delle vulnerabilità.

Alla lotta contro il cyberspionaggio si riferiscono anche i Considerando 88 e 97 della Direttiva (UE) 2022/2555 (“NIS 2”): affrontare e mappare i rischi derivanti dalla connettività, al fine di implementare una strategia di sicurezza elevata e comune all’interno dell’Unione Europea.

Cybercrime e social network: quando l’account fake è una spia?

Come osservato da Antonio Teti, esperto di cyber intelligence, molte attività di spionaggio vengono svolte proprio sulle piattaforme social. Il fenomeno è confermato anche da William Evanina, ex direttore del Centro nazionale di controspionaggio e sicurezza degli Stati Uniti.

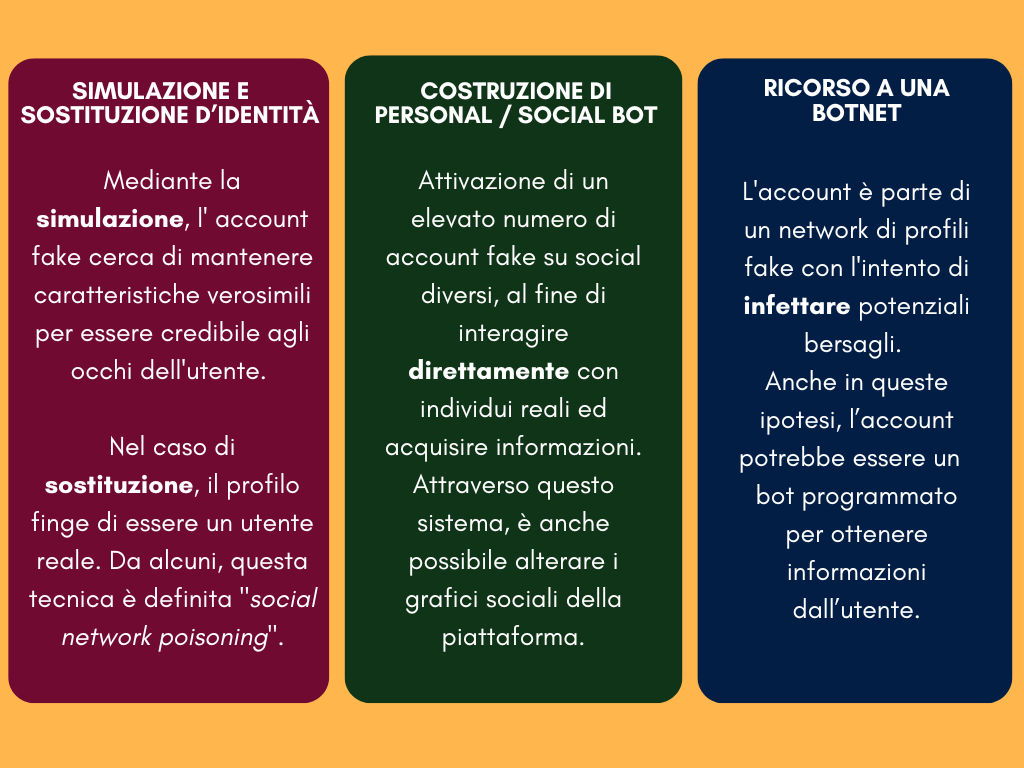

Le attività di cyberspionaggio possono realizzarsi attraverso diversi tipi di condotte, esercitate mediante la costruzione di profili fake. Teti ha identificato alcune delle tecniche più diffuse: di seguito trovate un’infografica di sintesi.

Sintesi e schematizzazione a nostra cura delle nozioni di A. Teti, Cyber Intelligence e Cyber Espionage, Come Cambiano i Servizi di Intelligence nel Cyber Spazio, Rivista Italiana di Intelligence, pp. 99-100, 2013, disponibile su: https://gnosis.aisi.gov.it/gnosis/Rivista36.nsf/ServNavig/36-21.pdf/$File/36-21.pdf?OpenElement

Tra le tecniche utilizzate nell’ambito delle social botnet, McAfee (per intenderci, una delle principali società operanti nel settore della sicurezza informatica), ricorda anche i cosiddetti “dirottamenti hasthtag (hasthtag hijacks)“: sfruttando conversazioni di tendenza, i bot diffondono migliaia di post contenenti link malevoli. O ancora, si pensi al tunneling: attraverso i contenuti pubblicati da più utenti collegati, le spie possono ricostruire un determinato quadro informativo.

In ogni caso, i sistemi sopra indicati sono solo alcune delle modalità con cui il cyberspionaggio può manifestarsi: tra le altre, ad esempio, è presente l’inoculazione di spyware per mezzo di applicazioni apparentemente innocue.

Come visto, le operazioni spesso prevedono il ricorso all’ingegneria sociale: sistemi volti ad ottenere la fiducia degli individui, per carpire informazioni o indurli a compiere azioni che potrebbero compromettere la sicurezza dei propri account o dispositivi. Per approfondire l’argomento, vi consigliamo la lettura del nostro articolo su come riconoscere e contrastare gli attacchi di social engineering e su come funziona l’OSINT.

Cyberspionaggio e profili fake: quando la spia si nasconde dietro un post

Tutti conosciamo LinkedIn; una piattaforma su cui è possibile costruire connessioni tra professionisti, condividere idee o stabilire nuove partnership.

Siamo negli Stati Uniti: è il 2019 e Katie Jones, giovane laureata in russistica, invia richieste di collegamento all’economista Paul Winfree e ad un Vice assistente del Segretario di Stato. Che accettano: successivamente Winfree, commentando l’accaduto, avrebbe detto di essere solito approvare tutti gli inviti ricevuti. Quella di “Jones”, infatti, è una falsa identità: come affermato da un’indagine condotta da Associated Press, l’account è un fake. Di più: secondo gli esperti chiamati ad esaminare il profilo, si è trattato di un tentativo di cyberspionaggio. Nessuno dei bersagli raggiunti dalla richiesta di collegamento sospettava fosse un bot: nonostante contasse un network esiguo, l’influenza dei contatti aggiunti aveva contribuito ad incrementare la verosimiglianza del profilo.

Sul fenomeno, William Evanina ha osservato come i social si prestino a regolari attività di spionaggio, sempre da parte di profili fake. A riguardo, Associated Press ha ricordato anche il caso di Kevin Mallory, ufficiale della CIA in pensione: condannato a vent’anni di reclusione per aver consegnato informazioni e documenti segreti alla Cina , aveva avviato la collaborazione illecita dopo essere stato raggiunto da un agente proprio attraverso LinkedIn. Il primo contatto era avvenuto mediante un semplice messaggio, nel 2017.

Più recente è il caso di Israele. Stavolta siamo nel 2022, e una ragazza ebrea sta espandendo rapidamente la sua rete social. Dopo aver ingaggiato potenziali vittime su Facebook, l’account chiede di spostare la conversazione su Whatsapp. Ma anche in questo caso, si tratta di un fake: stabiliti i primi approcci, il profilo cerca di coinvolgere gli utenti in potenziali attività di spionaggio. Secondo Shin Bet, Agenzia di sicurezza israeliana, l’operazione è stata diretta dall’intelligence iraniana con l’obiettivo di ottenere informazioni sul Paese.

Disinformazione e spionaggio 4.0: dal Team Jorge al caso dell’Ucraina

Oltre all’acquisizione di informazioni, i profili falsi potrebbero veicolare anche campagne di fake news.

Lo scorso febbraio, un’inchiesta svolta da diverse testate internazionali ha rivelato l’esistenza di “Team Jorge”, una società che avrebbe venduto servizi di disinformazione mediante la creazione di bot – con lo scopo di esercitare influenze politiche. Team Jorge avrebbe operato in trentatré campagne di livello presidenziale, e avuto contatti anche con Cambridge Analytica (ne ha parlato in dettaglio Il Post).

Ma il cyberspionaggio, anche con l’uso di profili fake sui social network, disegna anche le nuove strategie della guerra.

Nell’agosto 2022, un esercito di bot raggiunge i soldati russi stanziati a Melitopol. Gli account si presentano su diverse piattaforme come giovani donne, chiedendo foto ai bersagli. L’esca funziona: i russi inviano il materiale, e le spie individuano la localizzazione dei soldati. Qualche giorno dopo, la base militare viene scoperta e attaccata dall’esercito ucraino.

L’operazione è stata programmata da Nikita Knish: un giovane professionista del settore IT che allo scoppio del conflitto si è unito alla resistenza ucraina, muovendosi dal fronte cyber. Ha raccontato la sua storia tra le legioni della guerra informatica al Financial Times.

Come rendere i propri network i più sicuri? Alcuni consigli

Come visto, i social network possono rivelarsi un’efficace cornice d’azione per le attività di cyberspionaggio, anche con l’uso di profili fake. Per questo, è di fondamentale importanza rafforzare la protezione delle proprie interazioni. Di seguito, trovate alcuni spunti per cominciare:

- Assicuratevi di avere collegamenti fidati e conosciuti. Ricordate, comunque, che anche gli account già parte della vostra rete potrebbero essere colpiti da attacchi: si pensi ai casi di furto del profilo, fenomeno di cui abbiamo parlato qualche tempo fa. Per questo, verificate l’effettiva identità dei vostri contatti attraverso controlli periodici.

- Perimetrate il nucleo delle informazioni che diffondete mediante le piattaforme, e prestate attenzione al loro contenuto.

- Evitate qualsiasi conversazione o comportamento che potrebbe esporvi a pericoli, e proteggete i vostri account con adeguate misure di sicurezza (come, ad esempio, l’autenticazione a due fattori).

Le buone pratiche, in ogni caso, non si fermano qui. L’Internet del Tutto moltiplica le nostre opportunità, ma anche vulnerabilità: quindi, come sempre, la consapevolezza degli utenti si rivela lo strumento indispensabile per adottare comportamenti in grado di ridurre la probabilità di essere esposti a rischi.

Ma torniamo a voi, e indietro nel tempo di qualche minuto: la vostra fermata è la prossima, avete ancora qualche secondo prima che le porte si aprano. La richiesta del profilo sconosciuto è sempre lì, ma osservandolo più attentamente non sembra essere molto affidabile. La vostra sicurezza vale davvero un follower in più?